行業新聞與部落格

Appsmith 嚴重漏洞可導致賬戶被盜用

Appsmith 低程式碼平臺的一個嚴重身份驗證漏洞已被利用,導致使用者帳戶被接管。

該漏洞編號為 CVE-2026-22794,攻擊者可以透過濫用客戶端控制的 HTTP 標頭來操縱密碼重置連結,最終導致帳戶完全被盜用。

該漏洞存在於 Appsmith 的密碼重置流程中。當提交重置請求時,平臺會使用客戶端提供的 HTTP Origin 標頭來構建透過電子信箱傳送的密碼重置連結。然而,該標頭未經驗證或限制,攻擊者可以插入惡意值,並將敏感的重置令牌重定向到其控制的基礎架構。

攻擊者可以請求重置受害者信箱地址的密碼,同時修改郵件的 Origin 標頭,使其指向攻擊者控制的網域名稱。受害者會收到一封來自 Appsmith 的合法郵件,但郵件中嵌入的重置連結會將他們重定向到攻擊者的伺服器,而不是真正的應用程式。

一旦點選連結,重置令牌就會洩露。攻擊者隨後可以使用該令牌在合法的 Appsmith 例項上設定新密碼,從而獲得受害者的帳戶訪問許可權。由於存在漏洞的端點始終返回成功響應,這有助於隱藏攻擊行為,並允許攻擊者在不觸發警報的情況下重複發起攻擊。

影響與緩解

Appsmith 被廣泛用於構建內部工具,例如儀表板、管理面板和資料驅動的業務應用程式。

這些部署通常會連線到敏感資料庫、 API 和內部系統,因此身份驗證缺陷尤其嚴重。

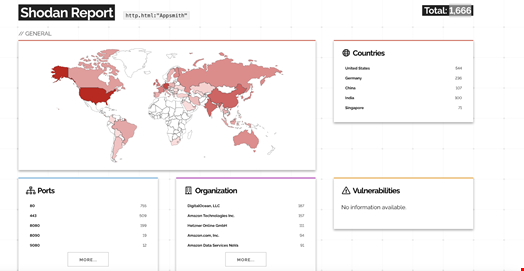

根據 Resecurity 引用的網際網路掃描資料,有 1666 個 Appsmith 例項可公開訪問。

相當一部分使用者似乎執行的是 1.x 版本,包括 1.92 及更早版本,所有這些版本都受到 CVE-2026-22794 漏洞的影響。 Appsmith 2.x 版本不受此漏洞影響。

調查結果中重點強調的細節包括:

受影響的端點:/API/v1/users/forgotPassword

受影響版本:Appsmith 1.92 及更早版本

修復版本:Appsmith 1.93

利用此漏洞可導致賬戶完全被接管,包括獲得管理員許可權。攻擊者隨後可以管理使用者、篡改應用程式或訪問關聯的業務資料。

該攻擊還存在網路釣魚和信任濫用的風險,因為惡意連結是透過合法的 Appsmith 電子信箱傳送的。

Appsmith 1.93 版本透過更嚴格地驗證 Origin 標頭和強制使用受信任的基本 URL 解決了這個問題。

資訊保安部門 已聯絡 Appsmith 就此漏洞徵求意見,但截至發稿時尚未收到回覆。

最近新聞

2026年01月27日

2026年01月26日

2026年01月26日

2026年01月26日

2026年01月19日

2026年01月19日

2026年01月19日

2026年01月19日

需要幫助嗎?聯絡我們的支援團隊 線上客服